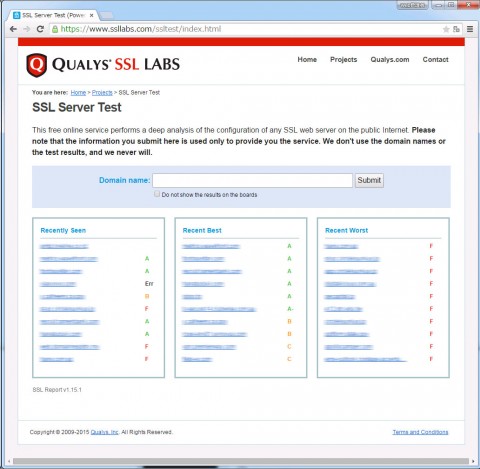

Qualys SSL Labs社が提供する、SSL Server Test(SSL脆弱性診断)は、SSLサーバ証明書の設定状況の確認や安全性診断などが無料で行えるサイトです。

自社のWebサーバのSSL設定の確認やご自身が利用するサイトのSSLの安全性などの確認に利用できます。

是非、自社のWebサーバを診断し、結果が芳しくない場合は対処をご検討ください。

自社で対応が困難な場合は、弊社までお気軽にご相談ください。

○SSL Server Testの使い方について

以下のURLを開き、Domain name欄にホスト名(例えば、www.example.com)を入力して Submitボタンをクリックします。

結果がこのページに表示されたくない場合は、「Do not show the results on the boards」にチェックを入れて Submitボタンをクリックしてください。

https://www.ssllabs.com/ssltest/

どうしても日本語で確認したい方は、GMOグローバルサインのSSLチェックツール

https://sslcheck.globalsign.com/jaを利用するのも一案です。

○SSL Server Testの診断結果について

診断結果は、Summary(概要)、Authentication(証明書評価)、Configuration(各種設定)の3つです。

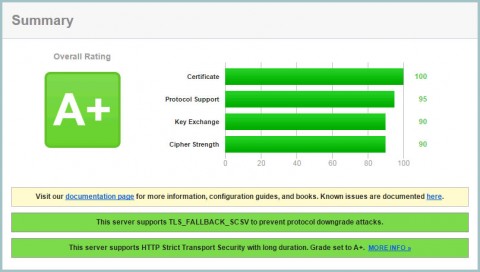

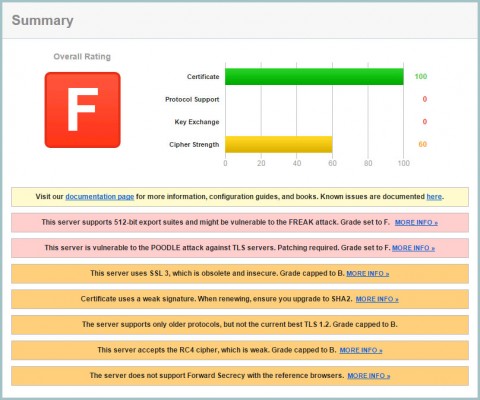

1.Summary(概要)について

対象サーバのCertificate(証明書)、Protocol Support(プロトコルのサポート)、Key Exchange(鍵交換)、Cipher Strength(暗号強度)の点数をもとに100点満点で採点します。

その採点結果を元に、A( A+ 、A 、 A- ) … F の8段階のグレードで表示されます。

他には、M(サーバ名と証明書がミスマッチ)や Err(接続エラー)などもあります。

B 以下の場合、既存の脆弱性の問題が見つかりましたので対処が必要と考えます。

但し、グレード A にするためには、古いブラウザ(IE 6.0 や ガラ携など)での閲覧はできなくなります。

極少数の古いブラウザ利用者を優先するか、大多数の利用者の安全性を優先するのか、検討は必要です。

下段の横長の枠は以下のようになってます。

ピンクの枠は、重篤な脆弱性の問題についての警告が表示されます。

オレンジの枠は、既知の脆弱性の問題についての警告が表示されます。

緑の枠は、推奨する設定が実施されている場合に表示されます。

脆弱性問題があるサイトの例(F)

FREAK攻撃の脆弱性や、POODLE攻撃(TLS)の脆弱性により、ピンク枠で2項目が指摘されている。

SSL3 が使用されている点や SHA2が使用されていない点など、オレンジ枠で5項目が指摘されている。

採点の詳細については、SSL Server Rating Guide をご覧下さい。

より評価を上げるためには、SSL/TLS Deployment Best Practices をご覧下さい。

2.Authentication(証明書評価)について

一般的な SSL証明書で有効期限内で、署名アルゴリズムは SHA-2(256bit)を用いて設定していれば警告はないはずです。

この診断では、EV(Extended Validation) 、OV(Organization Validation)、DV(Domain Validated)などのSSL証明書の種類についての評価は行っていません。

SSL証明書の署名アルゴリズムが SHA-1 の場合は、WEAK (弱い) と表示されます。

現在は、SHA-1 から SHA-2 (SHA-256など)への過渡期ですので、SHA-1の署名アルゴリズムを用いているサイトも多いです。

無償で SHA-2 の SSL証明書を再発行してくれる会社もあるので、サーバー管理者の方は確認してみるのも一案です。

中間証明など含めて、サーバ側の設定に問題がある場合もオレンジの警告などが生じます。

3.Configuration(各種設定)について

Configuration には、さらに細分化された以下の項目があります。

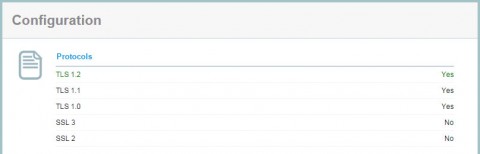

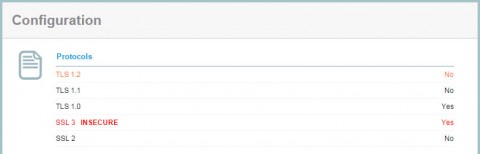

3.1 Protocols

対象サーバで使用されている、SSL/TLS のプロトコルとバージョンが表示されます。

Yes が有効、No が無効です。

SSL 3.0の脆弱性「POODLE」が確認された現段階では、SSL3 が有効となっている場合は、INSECURE (安全でない)と表示されます。

TLS 1.2 に対応していない場合は、オレンジ色となります。

できる限り、TLS 1.2に対応すべきと考えます。

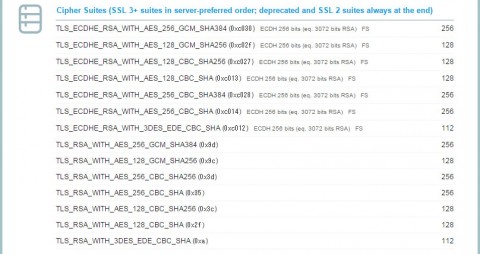

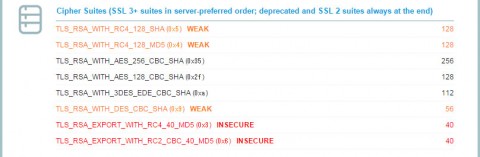

3.2 Cipher Suites

対象サーバで使用されている、暗号の組合せ(暗号スイート)です。

SSL通信は、複数の暗号化の組合せを用いているのです。

INSECURE、WEAKと表示されている暗号スイートは使うべきではないと考えます。

余談ですが、スイートのスペルは「suite」であって、「sweet」ではないので食べ物でもありません。

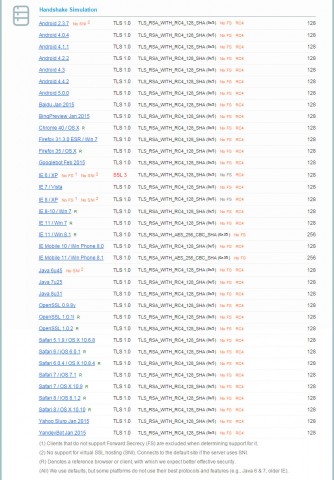

3.3 Handshake Simulation

パソコンやスマホのブラウザから接続した際に、用いられる暗号スイートのシミュレーションです。

暗号スイートが脆弱な組合せで用いられていないかを確認できます。

基本的に赤や、オレンジの項目は対処が必要ですが、あまりに強固すぎる暗号スイートの場合は

IE8.0 などでも閲覧できなくなりますのでサーバで設定する暗号スイートは十分検討が必要です。

Protocol or cipher suite mismatch は、該当ブラウザでは見れないことを意味します。

SSL3を無効化した場合、WindowsXPのIE6では対象サーバは閲覧できなくなります。

オレンジの項目でも、No FS は、Forward Secrecy に非対応を意味します。

少し古いブラウザでは Forward Secrecy に対応していないのでサーバ側での対処できません。

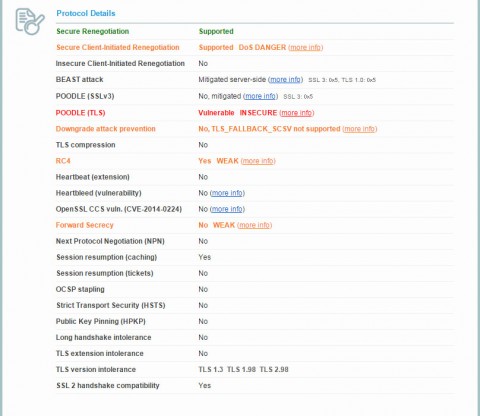

脆弱性問題があるサイトの例(F)

FREAK攻撃の脆弱性、 POODLE攻撃(TLS)の脆弱性の2点がピンク枠で指摘されている。

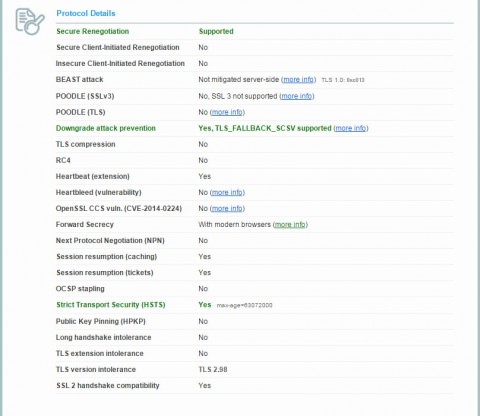

3.4 Protocol Details

暗号化スィートで用いられている各プロトコルについての状況が表示されます。

BEAST、POODLE、Heartbleed などの既知の攻撃に対して脆弱性がある場合

基本的にINSECURE や、WEAK となりますので、対処が必要です。

問題があった箇所の横には(more info)と記載されたリンクがあります。

このリンクは問題の詳細や解決方が記載されているので、改善の参考にしてください。

脆弱性の問題だけではなく、Next Protocol Negotiation (NPN) や Strict Transport Security (HSTS)など比較的新しい設定がなされているかも確認できます。

3.4 Miscellaneous

テスト実施の日時、所要時間、対象サーバからの応答などが表示されます。

※本ページは、2015年4月時点の情報を元にしております。